リモート・マネジメント・システムのセキュリティ概要

#2024, #rms, #security, #cybersecurity

テルトニカ・ネットワークスRMS(リモート・マネジメント・システム)は、リモート・マネジメント/デバイス監視機能と同じく、セキュリティ機能も幅広く堅牢なものとなっています。この記事ではプラットフォームの SDL と、サーバー、通信、およびアカウントのセキュリティの主な要素についてご説明いたします。

RMS は堅牢なリモート・マネジメント・システムで、ソリューションのネットワークデバイス群への容易なアクセス/管理/制御機能をご提供するものです。カスタムアラートや自動化スキームから柔軟なAPIサポートに至るまで、幅広い豊富な機能を備えています。

しかし、このリモート・マネジメント・ツールにセキュリティ上の弱点があったのでは意味がありません。

IoTのリモート・マネジメントに関しては、セキュリティが何よりの最優先事項です。テルトニカ・ネットワークスがRMSのセキュリティを最重要視するのは、まさにこのためです。

RMSサーバーと通信のセキュリティ

RMSのデータベースはすべて暗号化されており、限られた権限のある担当者のみがアクセスできます。RMS自体はAmazon Web Services (AWS)上でホスティングされています。Amazon Web Services(アマゾン・ウェブ・サービス)は、143のセキュリティ標準とコンプライアンス認証とともに、300以上のセキュリティ、コンプライアンス、ガバナンスの機能とサービスを組み込んでいる、有名な業界定番のサービスです。

RMSのバックエンドサーバーはドイツのフランクフルトにあり、フロントエンドサーバーは信頼性の高いパフォーマンスを保証するために世界中に分散されています。VPNサーバーは四つありドイツ、米国、オーストラリア、バーレーンに設置されています。

デバイスとサーバーの通信には、社内で開発されたカスタム通信プロトコルが使用されています。このプロトコルは、TLS 1.2暗号化されたMQTTプロトコル経由で転送されるものです。またRMSは、RMSサーバーとネットワーク機器間の安全な通信を保証するために、機器ごとに個別に行われる定期的な通信証明書のローテーションを利用しています。

RMSアカウントのセキュリティ

RMSはOauth2プロトコルを使用して安全なユーザー認証を保証し、ユーザーとデバイスのやり取りをすべてログに記録します。アカウントの管理者は、このログにアクセスすることが可能です。お客様が許可しない限り、テルトニカ・ネットワークスのエンジニアがお客様のアカウントやネットワーク機器にアクセスすることはできません。

すべてのRMSアカウントは、電子メール、時間ベースのワンタイムパスワード(TOTP)、生体認証によるカスタムテルトニカIDなど、選択した要素による多要素認証(MFA)を有効にすることができます。シングルサインオン(SSO)認証も可能で、既存のインフラへのアクセス管理が容易になります。なお、APIなどリモート管理ツールの一部機能は、MFAが有効になっていないかぎりご利用いただくことはできません。

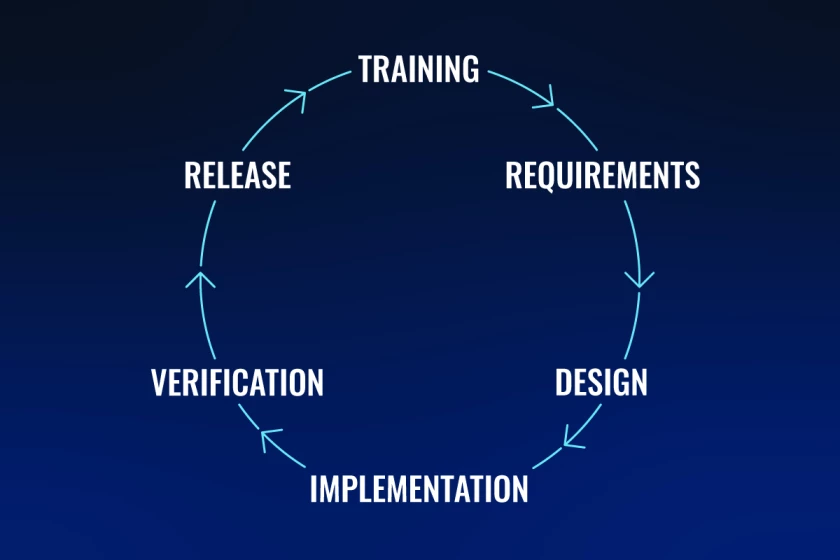

RMSセキュリティ開発サイクル

テルトニカ・ネットワークスのサイバーセキュリティチームは、RMS(以下、アプリケーション)の新しいリリース、機能、アップデートのたびに、厳格なセキュリティ開発サイクル(SDL)を遵守しています。このサイクルは、以下の6つのステップで構成されます。

1)トレーニング ― トレーニング資料と開発者テストを作成します。これはこのサイクルの事前要件であり、SDL 自体、コーディングのベストプラクティス、攻撃の種類と表面、セッションとエラーの処理、入力検証、アクセス制御などの分野を扱うように設計されています。

2) 要件 ― アプリケーションの基本要件が作成されます。これらの要件は通常単純で静的なものであり、どの暗号化アルゴリズムが最も適切か、ユーザー入力はどこに存在するか、バリデーションはどのように実装されるか、などの質問に対する明確な答えを提供します。

3) 設計 ― セキュリティチームは、RMS のソフトウエア開発者と協力して、以下の目的を果たします。

- アプリケーション、その目的、操作方法などを理解します。

- アプリケーションの脅威モデルを作成します。

- 脅威モデルの脅威リストを作成し、潜在的なセキュリティ設計上の欠陥と攻撃対象領域を特定します。

- 脅威モデルの脅威リストを作成し、潜在的なセキュリティ設計上の欠陥と攻撃対象領域を特定します。

4)実装 ― セキュリティチームは、アプリケーションの開発全体を通じて、静的なコードスキャン、レビュー、承認を維持します。

5)検証 ― 作成した脅威モデルに基づいて侵入テストを実施し、文書化します。

6)リリース ― すべての文書が最終化され、保管されます。教訓はレビューされ、SDL の次の段階に反映されます。

安全なリモート管理

結局のところ、IoTセキュリティに手抜きは許されません。当社のリモート・マネジメント・システムは、お客様のリモートIoTデバイスの監視、管理、制御業務を徹底的に保護することを保証いたします。

RMSのセキュリティに関するご質問や追加情報が必要な場合は、以下のボタンをクリックしてお問い合わせください。